背景

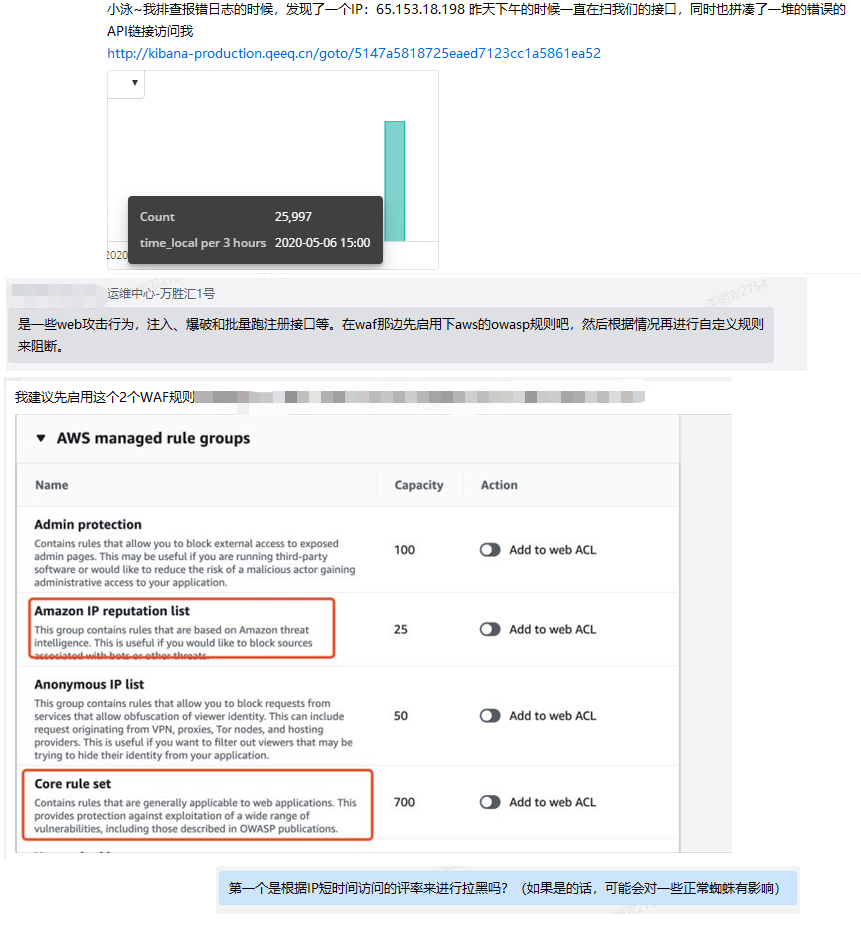

今天排查错误日志的时候,无意发现了一个恶意 IP 来攻击或爬取网站,希望能针对这些恶意 IP 进行屏蔽,找了公司对应的安全工程师,部分记录截取如下。在我提出疑问后,就后续方案又进行了一番线下沟通,同时也听到了今天文章主题要说的一个名词:蜜罐。

一般来说云服务商(如:阿里云、腾讯云、亚马逊云…等)都会提供一些 WAF(Web Application Firewall) 服务,可供选择开启。图片中 AWS(Amazon Web Services) 提供的 Amazon reputation list 服务,即:AWS 作为全球最大的云服务商自己凭借经验和考核收集了一波的 IP黑名单池,托管的Web服务付费开启选项功能后,只要用户的 访问IP 命中那么对于的请求就会直接被 AWS 中断。

但道高一尺,魔高一丈,天网恢恢,终有疏漏呀…而且这类问题一旦暴露,必将是大问题。就像地铁安检,即使一个个检查,但总有遗漏,代码也是一样的。而且就算你不断的对自己写的代码进行漏洞勘诊修复,且不说能否扫到问题,但源源不断“坏人来袭”也会给机器带来极大的压力和带宽开销…那么办法来了

既然坏人躲不完,那么就自我暴露…引诱敌人来袭,一旦发现,立刻击毙。

什么是蜜罐技术

蜜罐就是:通过没有业务用途的伪装技术对攻击者的主动诱捕,用来进行监视、检测、分析和溯源攻击行为。所有流经蜜罐的流量都可以定义为恶意流量(即,预示着攻击行为),从而可以针对性的对其进行详细的数据收集,进行预防隔离。

总结就是:

- 手段:伪装技术

- 作用:主动诱敌,进行数据收集

- 目的:预防隔离危险

什么是蜜网

当多个蜜罐通过网络链接在一起,从而形成一个大型的蜜罐网络,通过其中一部分主机对黑客进行入侵引诱,进行监测、观察入侵过程,一方面调查入侵者的来源,另一方面考察用于防护的安全措施是否有效。这种由多个蜜罐组成的模拟网络就称为蜜网

写在最后

同时还需要注意几个要点:

- 虽说:舍不得孩子,套不着狼…但要注意,进行诱敌的时候一定要保证:普通用户一定不会访问到,并且没有业务用途。可千万别把自己人给成功诱惑进去了。不然,这尼玛就猪队友了呀…

- 塑造

蜜罐的同时,可千万记得也要做好对应的告警…要是高频命中蜜罐就要及时检查是否真如要点1所说:成了猪队友 - 诱敌归诱敌,可千万别让敌人深入腹部呀…一个不好可就:伤敌一千,自损八百

- 诱敌行为可能会对组织造成声誉影响,因此实施之前要谨慎判断。这也是为什么强调诱敌的漏洞最好要没有业务用途…例如电商系统如果要是作死通过价格漏洞售卖商品,真被曝光被刷单时,用户可不会因为这是一个漏洞就原谅你的反悔行为。

一般来说简单的蜜罐是比较容易进行识别绕过的,而复杂的蜜罐技术通常是基于真实系统为基础进行构建的,如:基于虚拟文件系统和系统注册表信息、系统服务敏感信息伪装、特殊指令等。

由于自己也是刚了解,同时也不专业,就不多瞎写了。要知道蜜罐要是没做好,很有可能敌人来袭,结果自己就先死了。如果真的有这情况…咋搞好呢?那么删库跑路里面,是删库重要呢?还是跑路重要呢?傻猪猪嚟嘅,咁系跑路啦…仲问那多。